这次渗透是意外。。 本来是帮朋友改网站,改着改着发现原网站不完整,就打算找全。结果发生接下来了一系列的故事。。。

网站源码中是这样写的

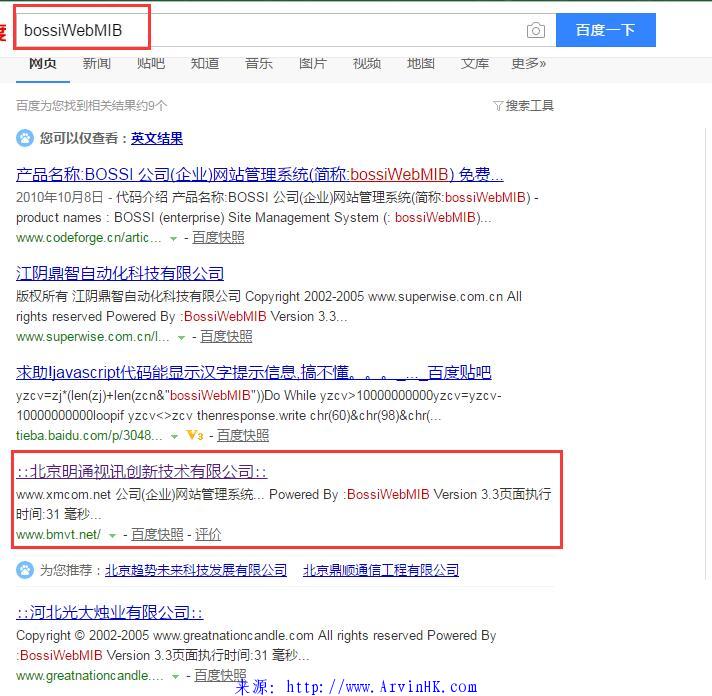

通过百度搜索:bossiWebMIB

发现这是个经历不少故事的网站,心疼2秒。。。 哈哈哈~~ (各种代码插,发布QQ 这。。。 这绝对是黑客干的,对,大黑客干的。 )

)

我的目的不是为了拿网站发QQ装逼,我是想拿到网站源码,完善朋友的站。

渗透过程介绍一下,这种网站比较老了。漏洞百出,因为我手上有一个源码,整个目录结构,数据库表名等等我都知道。

首先手工检测了下防注入,但是很庆幸,没有做防注入。

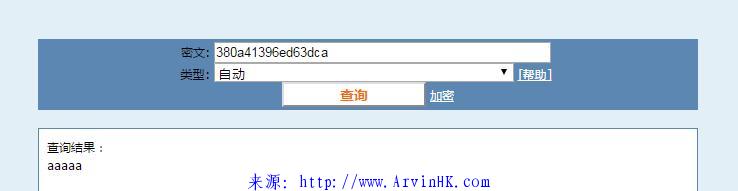

这就很简单了,随便找了篇文章地址,然后丢阿D里跑密码,我猜帐号就是admin,所以只跑密码。很快就跑出了MD5,然后解密出来了明文。

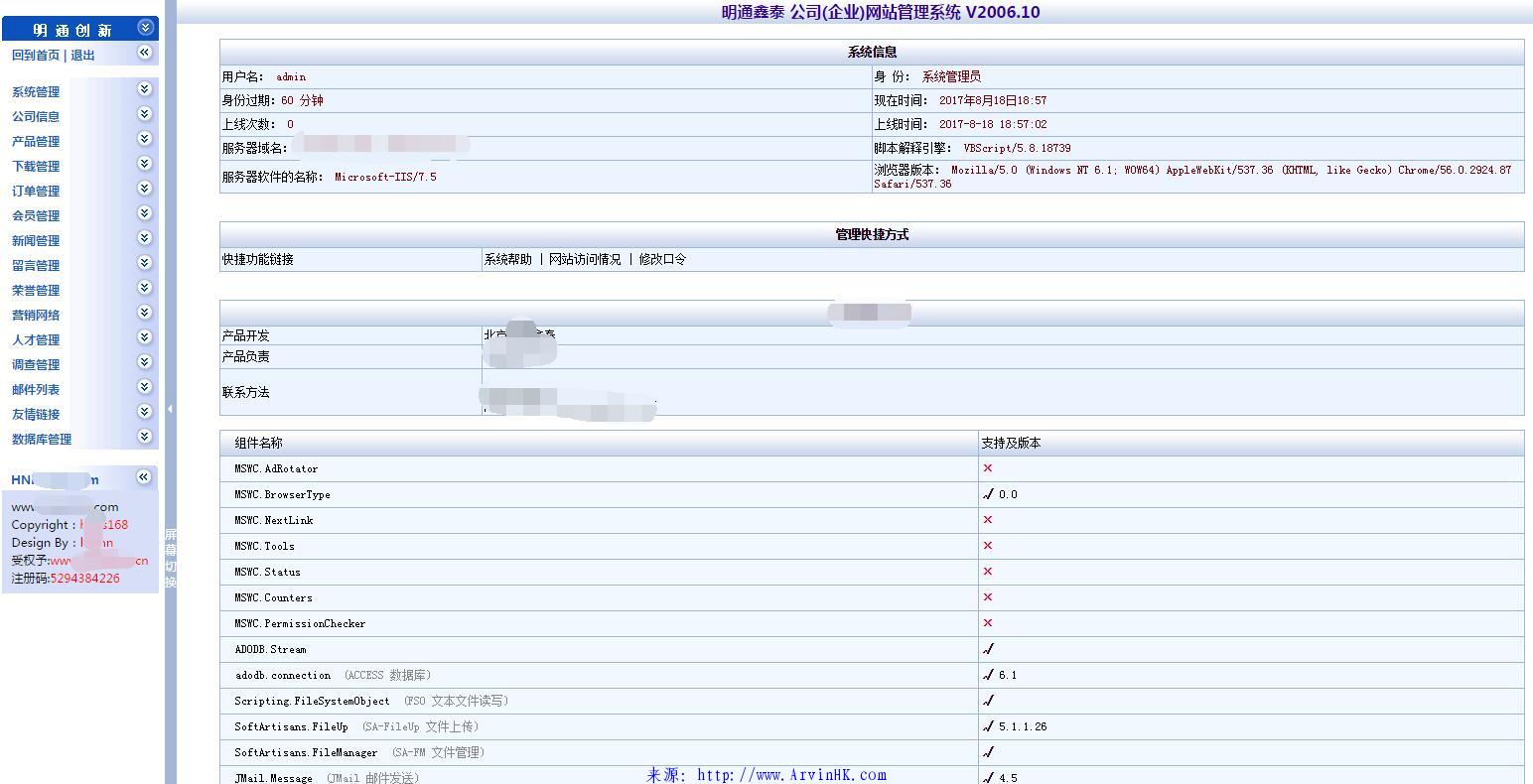

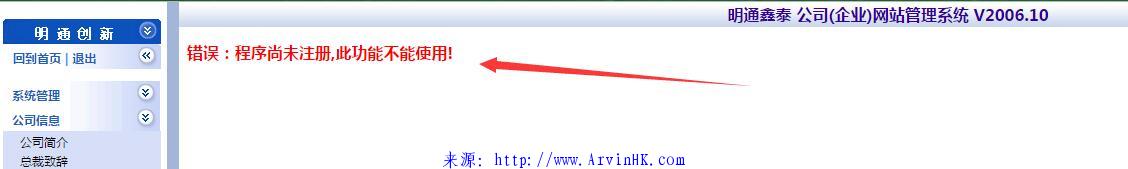

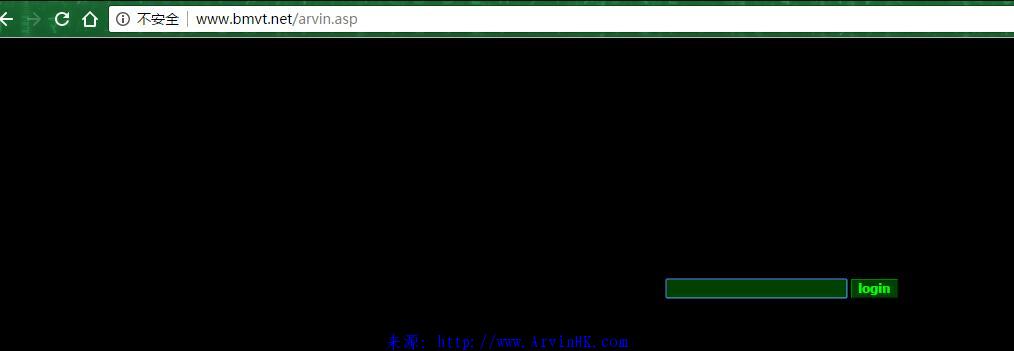

输入帐号:admin 密码:aaaaa 登录成功! 发现整个系统已经是过期了的,各种功能限制了。不过不影响拿webshell

现在需要的是上传webshell,然后想办法提权。。。

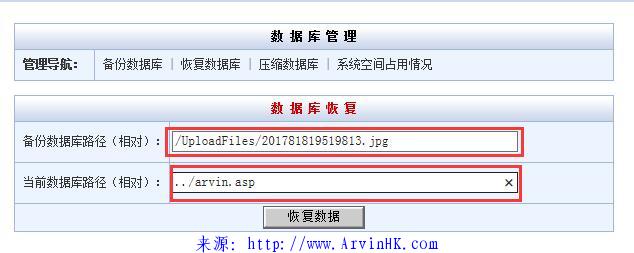

接下来就是上传我的webshell,其实就是利用程序的备份数据库,和恢复数据库。(ps:以前大部分是备份数据库就能拿到的,但这个禁用asa的后缀)

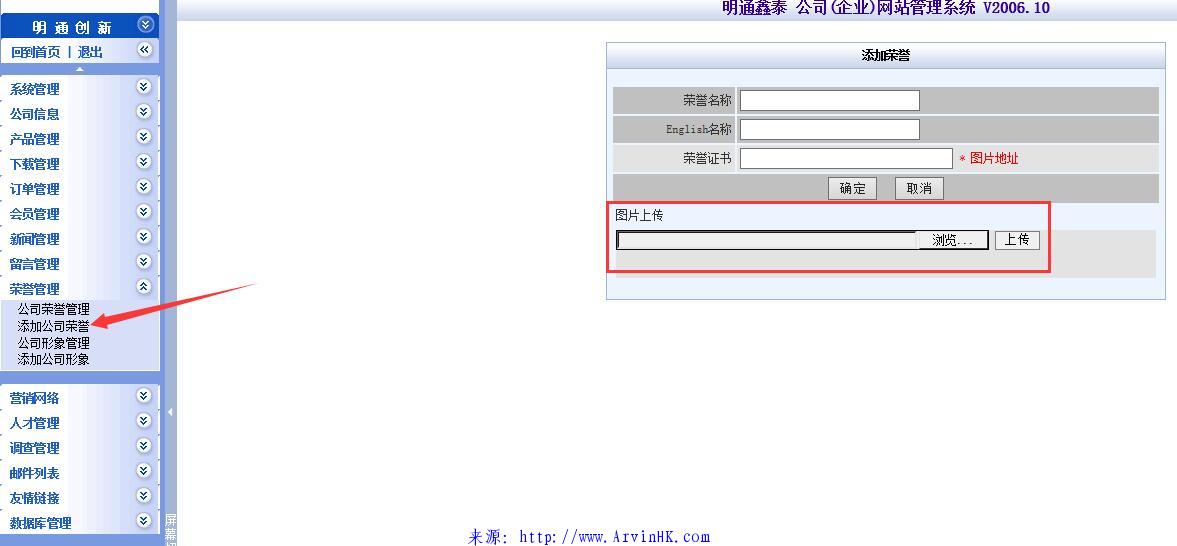

利用【添加荣誉】中的上传点,上传我的webshell(首先把asp文件改成jpg,一般系统没有严格检查是可以被上传的。)

上传webshell原理:

1、首先将自己的webshell伪装成图片(其实不限于图片,各种格式都可以,只要能把文件上传到服务器上。但是图片格式不能直接被解析成asp,php等语言)

2、得到上传的文件路径,通过网站后台的数据库备份功能,将图片备份成可解析的文件(asp,php,aspx)。(这个系统可以直接用恢复的功能,将上传的图片恢复成asp就可以访问

webshell)

看下面记录:

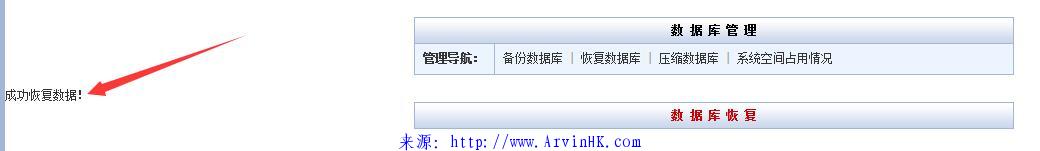

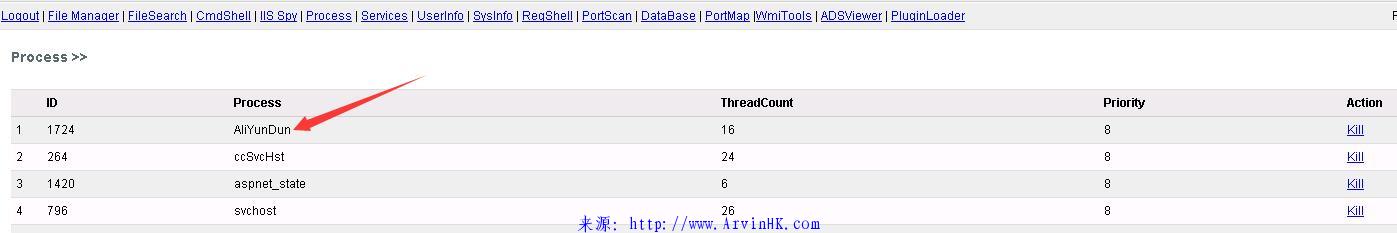

到这里整个上传webshell就完成了,有webshell接下来就是提权,但是提权是失败的。。。过程就不介绍了。(ps:如果下次突破了再补充吧!如果你有新的姿势强插阿里云的,希望可以分享下经验。 )

)

2017年8月18日 20:01:14 By Arvin